Wer ungesicherte Browsersitzungen nutzt, wie beispielsweise unter http://facebook.com oder http://twitter.com ,

der hat unter Umständen ein ernst zu nehmendes Sicherheitsproblem im eigenen Netzwerk. Denn durch

ARP-Spoofing ist es somit möglich die o.g. Sitzungen mit einem Man-in-the-middle Angriff auszuspionieren.

Dabei täuscht praktisch ein Rechner in eurem Netzwerk vor, dass zu seiner MAC-Adresse alle anderen IP-Adressen

im Netzwerk gehören. Somit schickt euer Rechner z.B. nicht mehr die Verbindungsanfragen an euren Router, sondern

an den Angreifer-PC. Dieser leitet im besten Fall eure eigentlich für den Router vorgesehenen Anfragen an den Router durch.

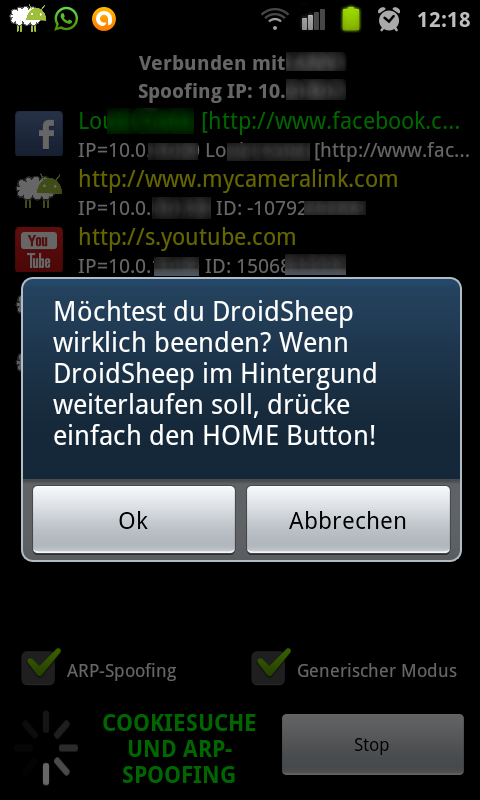

Wie einfach das ist, zeigt ein von mir eingesetztes Tool unter Android (auf meinem Mobiltelefon).

Hier sehen wir ettliche unverschlüsselte Sitzungen, die man hätte übernehmen können.

Ich habe mich dazu lediglich in ein offenes WLAN eingewählt und diese Anwendung suchen lassen.

Merke: !!Man sollte generell offene Netze meiden!!

Das Prinzip ist nicht nur simpel, sondern auch hoch effektiv! Mit einem Klick auf den Eintrag zu Facebook,

Youtube oder Twitter etc. ist man sofort in der Sitzung der fremden Person angemeldet.

Wie umgeht man dies nun? Die Antwort ist ebenso simpel, wie leicht umzusetzen:

SSL (Secure Socket Layer) verwenden! SSL verwendet ihr immer automatisch dann, wenn ihr in der Adresszeile eures

Browsers https:// seht. Transport Layer Security (TLS) ist übrigens die Erweiterung von SSL.

In Facebook könnt ihr diese sichere Verbindung erzwingen, indem ihr in den Kontoeinstellungen auf „Sicherheit“ geht

und das „Sichere Durchstöbern“ aktiviert. Bei Twitter erreicht ihr selbiges unter den Einstellungen und dann unter

„Nur HTTPS“ zu aktivieren.